© dpa

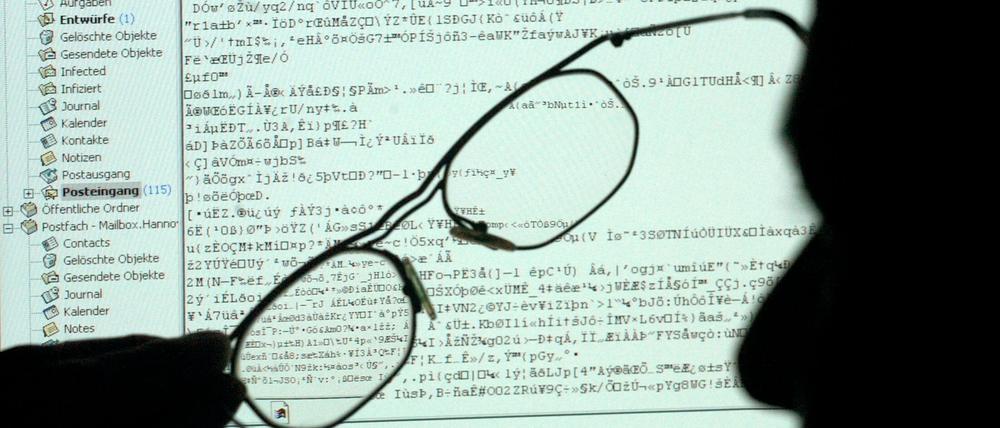

Sabotagewaffe Stuxnet: Der Krieg der Computer

Die Ära des Cyberwar hat begonnen. Wenn Industrieanlagen aus dem Netz heraus angreifbar sind, dann gibt es nur einen Weg, sich vor damit herbeigeführten Katastrophen zu schützen: die Abtrennung vom Internet.

So etwas hatte die Welt noch nicht gesehen. Als die Analytiker einer kleinen weißrussischen Firma für Computersicherheit im vergangenen Juni meldeten, sie hätten auf Rechnern ihrer Kunden im Iran eine bis dahin unbekannte schädliche Software entdeckt, dachte sich zunächst niemand etwas dabei. Computerviren, die sich über das Internet unerkannt auf fremden Computern einnisten, um dort Daten auszulesen und an ihre Urheber zu übermitteln, werden schließlich täglich zu Tausenden in Umlauf gebracht. Elektronischer Bankraub oder Kreditkartenbetrug auf Basis erbeuteter Daten sind längst gängige kriminelle Praxis.

Doch als der deutsche Virusexperte Frank Boldewin das von seinen Entdeckern „Stuxnet“ getaufte Schadprogramm dann erstmals genauer untersuchte, entdeckte er eine völlig neue Qualität: Stuxnet wurde nicht entworfen, um damit Geld zu verdienen. Stattdessen sollte es gezielt ausgewählte Steuerungsprogramme für Industrieanlagen befallen und so die Möglichkeit eröffnen, von außen direkt in den Produktionsprozess selbst einzugreifen. Mit anderen Worten: Stuxnet war – bis zu seiner Entdeckung – eine mächtige Sabotagewaffe.

Boldewin machte seine Entdeckung sofort öffentlich, und seitdem überschlagen sich Experten aus aller Welt mit Warnungen vor der neuen Bedrohung. Der Krieg mittels Computersabotage, der „Cyberwar“, ist nicht länger ein fiktives Szenario, er wird offenkundig längst betrieben. Denn alle Indizien sprechen dafür, dass der Stuxnet-Code im staatlichen Auftrag geschrieben wurde. Allein die vier bis dahin unbekannten Sicherheitslücken im Windows-System, die das Programm nutzt, wären auf dem Markt mehr als eine Million Dollar wert gewesen. Profitorientierte Kriminelle hätten diese wertvolle Ressource gewiss nicht für ein Programm verschwendet, das ihnen nichts einbringt. Zudem wurden zur Tarnung gestohlene digitale Zertifikate verwendet, die nur mittels Spionage oder hoher Bestechungssummen zu beschaffen sind. Auch ist das Programm so komplex, dass ein großes, sehr qualifiziertes Team Monate daran gearbeitet haben muss. Und schließlich steht die Mehrzahl der befallenen Rechner im Iran, jenem Land, das sich de facto im Kalten Krieg mit Israel und den USA befindet.

Doch ganz gleich, welche Regierung die Cyberwaffe in Auftrag gab, allein ihre Existenz erzwingt radikale Konsequenzen. Wenn Industrieanlagen aus dem Netz heraus angreifbar sind, dann gibt es nur einen Weg, sich vor damit herbeigeführten Katastrophen zu schützen: Die Steuerung der gesamten kritischen Infrastruktur und Produktion muss vollständig vom Internet getrennt und auf neue Betriebssysteme umgestellt werden, auch wenn dies den Interessen der Hersteller zuwiderläuft.

„Entnetzung“, wie es der Cyberwar-Experte Sandro Gayken nennt, ist das Gebot der Stunde. Denn gewiss war dies keineswegs der einzige Angriff dieser Art. Er wurde nur deshalb entdeckt, weil den Angreifern selbst ein Programmierfehler unterlief und der Virus sich viel länger verbreitete als geplant. Auf solche Zufälle sollte keine Regierung die Sicherheit ihres Landes bauen.

- showPaywall:

- false

- isSubscriber:

- false

- isPaid:

- showPaywallPiano:

- false