© dpa

Kontrapunkt: Krieg im Cyberspace? Abrüstung jetzt!

In Israel und den USA wird "Stuxnet" als Erfolg gefeiert. Schließlich sei die Sabotage mittels eines Computervirus besser als ein Bombenangriff auf Irans Atomanlagen. Harald Schumann sieht in dem Angriff per Software auch Gefahren.

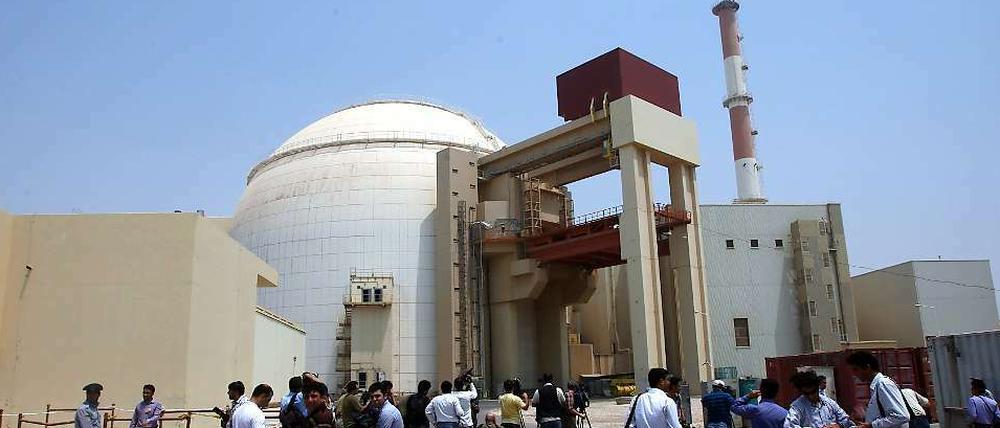

Die Nachricht war wenig überraschend und doch eine Sensation: Die vor sechs Monaten von IT-Experten entdeckte Schadsoftware „Stuxnet“ zur Sabotage von industriellen Steuercomputern der Firma Siemens, so berichtete die "New York Times" unter Berufung auf US-Militär- und Geheimdienstexperten am vergangenen Samstag, wurde mit Unterstützung amerikanischer Militärforscher im israelischen Atomwaffenzentrum Demona entwickelt. Im Laufe des Jahres 2009 sei das Programm dann erfolgreich dazu eingesetzt worden, die Urananreicherungsanlage im iranischen Natanz zu sabotieren und so Irans Atomprogramm um mehrere Jahre zurückzuwerfen.

Die Informanten werden namentlich nicht genannt und die US-Regierung bestritt jede Beteiligung. Doch die angeführte Indizienkette ist überzeugend. Dokumentiert ist, dass noch der frühere US-Präsident George Bush kurz vor der Amtsübergabe an Barack Obama ein geheimes Programm zu Störung der Strom- und Computernetze in Natanz autorisierte. Belegt ist auch, dass Wissenschaftler in der Militärforschungsanlage Idaho National Laboratories nachwiesen, wie anfällig das von Siemens hergestellte „Process Control System 7“ für schädliche Software ist – eben das System, das die Iraner auch in Natanz eingesetzt haben. Außerdem, so fanden die Rechercheure der Times heraus, bauten die Israelis die vom Iran verwendeten Zentrifugen nach, mit denen das spaltbare Uran auf nutzbare Konzentrationen angereichert wird, hatten also eine Test-Umgebung für einen möglichen Sabotageangriff. Israels scheidender Geheimdienstchef Meir Dagan machte sich denn auch nicht einmal die Mühe eines offiziellen Dementis, sondern erklärte nur, dass die Iraner nun technische Probleme hätten, die den – von Irans Regenten stets bestrittenen – Bau einer Atomwaffe auf Uran-Basis bis 2015 aufschieben könnten.

Kommentatoren in Israel und USA feierten die Aktion darum als Erfolg. Schließlich sei die Sabotage mittels eines Computervirus doch besser als ein von Israels Militärs noch bis vor kurzem geforderter Bombenangriff auf Irans Atomanlagen. Doch eine solche Interpretation ist ebenso zynisch wie kurzsichtig. In Wahrheit erzeugt der Angriff per Software mehr Gefahren als er vermeintlich beseitigt. Denn Amerika und sein Alliierter Israel haben damit nicht nur demonstriert, wie sich Angriffwaffen für einen Krieg im Cyberspace konstruieren lassen und so eine Blaupause für einen Nachbau in die Welt gesetzt. Zugleich legitimieren sie damit genau jene Aufrüstung für den Krieg in der vierten Dimension, die Amerikas Militärstrategen bisher noch stets anderen bösen Mächten wie China, Russland und eben dem Iran unterstellten. Weil diese angeblich schon Milliarden in entsprechende Programme gesteckt haben, schuf die Obama-Regierung eigens eine „Cyber Command“–Einheit unter Leitung von General Keith Alexander, dem früheren Chefs des Abhör-Geheimdienstes NSA und stellte auch gleich schon mal 30 Milliarden Dollar für deren Arbeit bereit. So können sich die Manager der Rüstungsindustrie die Hände reiben, tut sich doch ein weiterer lukrativer Markt für sie auf, für den es Steuergelder abzuziehen gilt. Schon trommelt auch der deutsch-französische Rüstungskonzern EADS bei Werberveranstaltungen in Europas Hauptstädten für Abwehrmaßnahmen gegen die neue Bedrohung und die Bundeswehr sah sich genötigt, im Rahmen des „Kommandos für strategische Aufklärung“ eine geheime „Abteilung für Computernetzwerkoperationen“ ins Leben zu rufen, die nun eifrig Experten für Hackercode rekrutiert, wie IT-Fachleute berichten.

So ist zu befürchten, dass einmal mehr enorme Ressourcen für einen sinnlosen und gefährlichen weltweiten Rüstungswettlauf verschwendet werden, während es gleichzeitig an Mitteln zur Lösung der vielen anderen globalen Krisen mangelt. Umso dringender wäre es darum, jetzt und schnell Verhandlungen zur Ächtung von Cyberwaffen aufzunehmen, wie sie die UN-Organisation ITU (International Telecommunications Union) fordert. Die russische Regierung setzte sich bereits mehrfach für die Einsetzung eines entsprechenden Uno-Gremiums ein und die die Regierung Obama hat dem zumindest formal bereits zugestimmt. Nur geschehen ist bisher wenig, nicht zuletzt, weil es an öffentlichem Druck fehlt. Dabei sollten gerade die vielen Streiter für den freien Informationszugang und ein offenes Internet auf die Rüstungskontrolle im Cyberspace dringen. Je mehr die Gefahren des „Cyberwar“ beschworen werden, umso größer werde die Gefahr, dass Militärs sich zum Wächter der Sicherheit im Netz aufschwingen, die kaum öffentlich kontrollierbar seien, warnte jüngst der renommierte Experte für IT-Sicherheit, Bruce Schneier. Und er hat Recht. Gewiss, die immer dichtere elektronische Vernetzung macht moderne Industriegesellschaften höchst verwundbar. Aber die Abwehr dieser Gefahr muss Aufgabe von zivilen Behörden bleiben, die direkter parlamentarischer Kontrolle unterliegen und an die Gesetze zum Schutz der Bürger und ihrer Privatsphäre gebunden sind. Staatliche legitimierte Konstrukteure von Sabotagesoftware werden dafür nicht gebraucht.

- showPaywall:

- false

- isSubscriber:

- false

- isPaid:

- showPaywallPiano:

- false